제 21강 정보통신 보안

■ 컴퓨터 범죄 행위

해킹 - 시스템에 침입하여 정보를 수정하거나 빼내는 행위

크래킹 - 시스템에 침입하여 정보를 파괴하거나 변경하는 행위

웜(Worm) - 자신을 복제하여 시스템의 부하를 높이는 바이러스, 벌레

트로이목마 - 정상적인 프로그램으로 가장하여 정상적인 프로그램에 숨어있는 바이러스

백도어 - 보안이 제거된 비밀통로로 무단 접근을 위한 일종의 뒷문

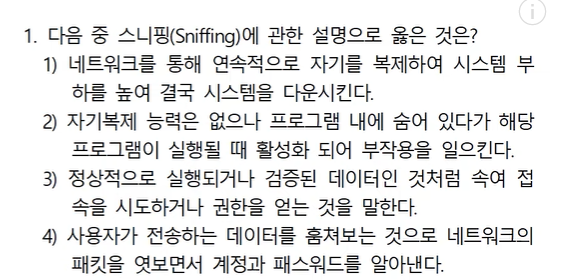

스니핑 - 패킷을 엿보면서 계정 정보를 가로채는 행위, 엿보기

스푸핑 - 네트워크를 통해 데이터를 보낸 것처럼 데이터를 변조하여 접속을 시도하는 일종의 속임수

피싱 - 가짜 사이트로 유인한 뒤 관련 정보를 빼내는 행위

키로거 - 키 입력 캐치 프로그램을 이용하여 개인 정보를 빼내어 악용하는 행위

분산 서비스 거부 공격(DDOS) - 여러 대의 장비를 이용하여 한 곳의 서버에 집중적으로 전송하여 부하를 높여 서버의 정상적인 가능을 방해하는 행위

■ 정보 보안 위협 유형

가로막기 - 데이터의 전달을 가로막아 정보가 전달되는 것을 방해하는 행위 (정보 가용성 저해)

가로채기 - 전송되는 데이터를 전송 도중에 도청 및 몰래 보는 행위 (정보 기밀성 저해)

변조/수정 - 원래의 데이터가 아닌 다른 내용으로 수정 변조하는 행위 (정보 무결성 저해)

위조 - 다른 송신자로부터 데이터가 온 것처럼 꾸미는 행위 (정보 무결성 저해)

■ 프록시 서버

방화벽

-네트워크 통로를 단일화하여 관리

-외부에서 들어오는 패킷의 내용을 엄밀히 체크함

-역추적 기능으로 흔적을 찾을 수 있음

-첨부파일 및 내부의 위험은 대처할 수 없음

캐시

-많은 요청이 발생하는 데이터를 프록시 서버에 저장해 두었다가 신속하게 전송 (ex, 네이버 검색창, 로그인창)

■ 암호화 기법

비밀키 = 단일키 = 대칭키 =DES

-단순, 빠름, 사용자가 증가하면 관리 할 키가 많아짐

공개키 = 이중키 = 비대칭키 =RSA

-복잡, 느림, 관리할 키가 적음, 키 분배 용이

■ 기타 용어

미러사이트 : 같은 내용을 복사해 놓은 사이트

포털사이트 : 다양한 서비스를 통합하여 제공

워터마크 : 저작권 정보를 콘텐츠에 삽입하여 불법 복제를 막는 기술

① 웜 worm

② 트로이목마

③ 스푸핑

정답 : ④

① 백도어

② 피싱

④ 키로거

정답 : ③

정답 : ③, 바이러스는 백신 프로그램, 내부에서 일어난 위험에선 대처 할 수 없다

정답 : ④는 캐시를 설명하는 것